Une des « Killer feature » d’Hyper-V server 2012 R2 est la fonctionnalité de réplication de machines virtuelles, notamment pour réaliser un PRA. Mais quand l’on réplique une infrastructure avec sa classe d’adresse IP privé vers un DATACENTER externe, se pose de suite le problème du plan d’adressage IP sur la cible.

L’idéal est évidement d’avoir le même plan qu’à la source: cela permet notamment de démarrer un machine sur le site répliqué sans se poser la question de routage inter-sites.

Microsoft propose d’utiliser NVgre entre les sites, technique géniale nais difficile a mettre en œuvre pour ceux qui ne disposent pas de SCVMM ( article sur NVgre ).

Une solution alternative est d’utiliser un VPN inter-sites et plutôt que de router, bridger les interfaces LAN et VPN afin de faire un réseau étendu entre les sites.

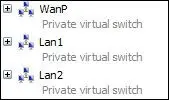

Pour réaliser ce POC j’utiliserai un seul Hyper-V avec 3 réseaux internes :

Les LAN1 et 2 auront pour plan d’adresse IP 192.168.7.0/24

Le WAN aura comme plan d’adresse IP 185.100.1.0/24

Pour les deux machines VPN, j’utiliserai 2 VM PFsense 2.2 qui à l’avantages d’être

simple et gratuit. PFsense utilise un noyau FreeBSD 10.1 avec nativement les VM addition Hyper-V.

![]()

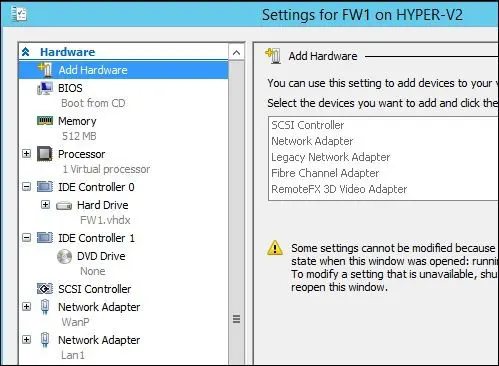

Le premier PFsense sera relié au LAN1 et au WAN

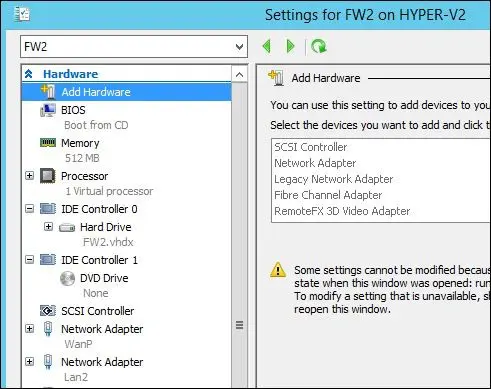

Le second PFsense sera relié au LAN2 et au WAN

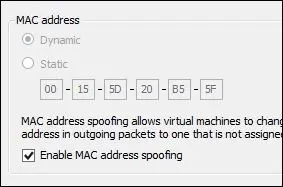

Important: Il faudra veiller a ce que les deux interfaces LAN aient le MAC Spoofing activé.

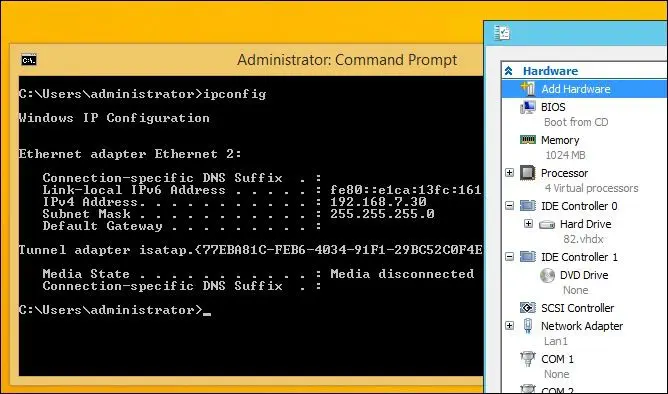

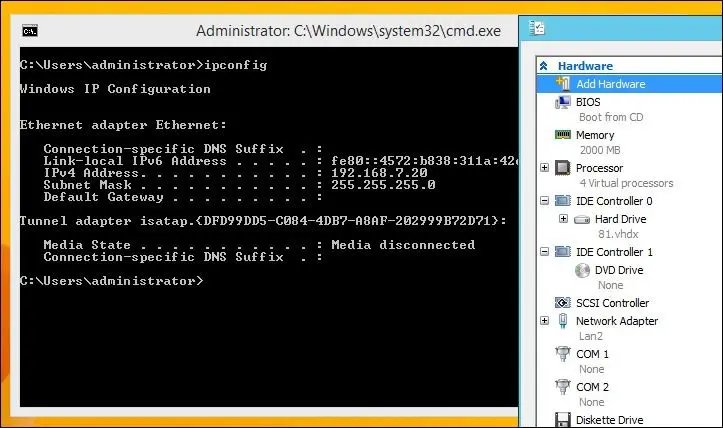

2 VM Windows 8.1 serviront de client, l’une connecté au LAN1 et l’autre au LAN2.

Elles auront comme adresse IP respective 192.168.7.20 & 192.168.7.30.

Sans le VPN bridgé ils est bien sur impossible que les VM communiquent :

Il faut donc configurer le VPN:

Le FW1 sera VPN serveur et le FW2 sera VPN Client.

Configuration du FW1:

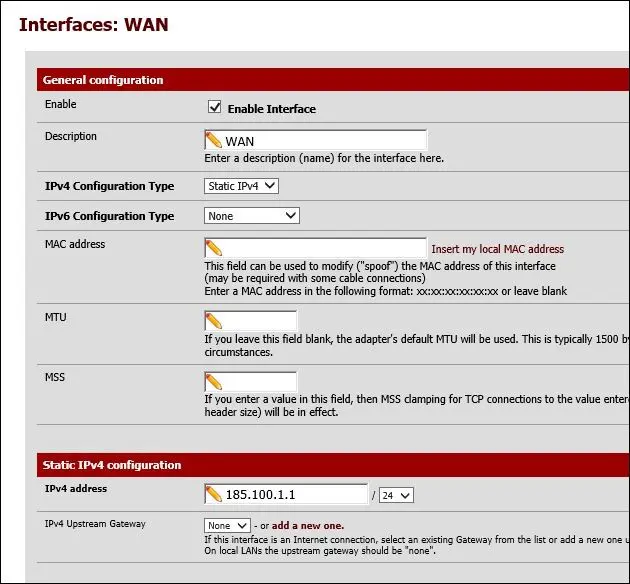

Le FW1 aura 2 interface réseau:

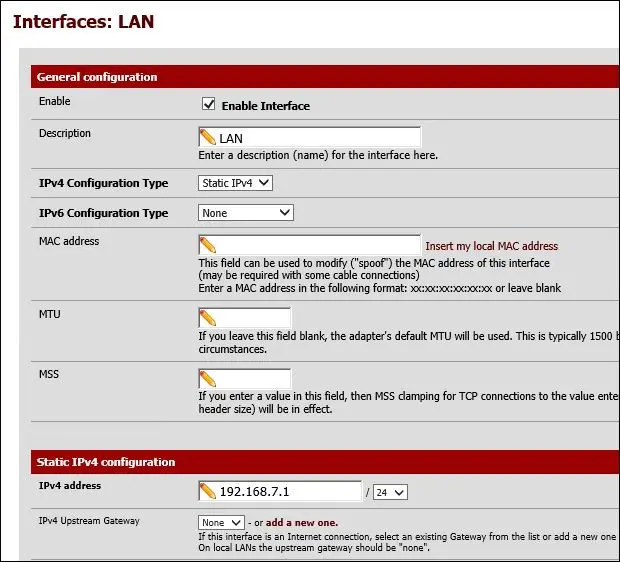

Interface LAN 192.168.7.1

Interface WAN 185.100.1.1

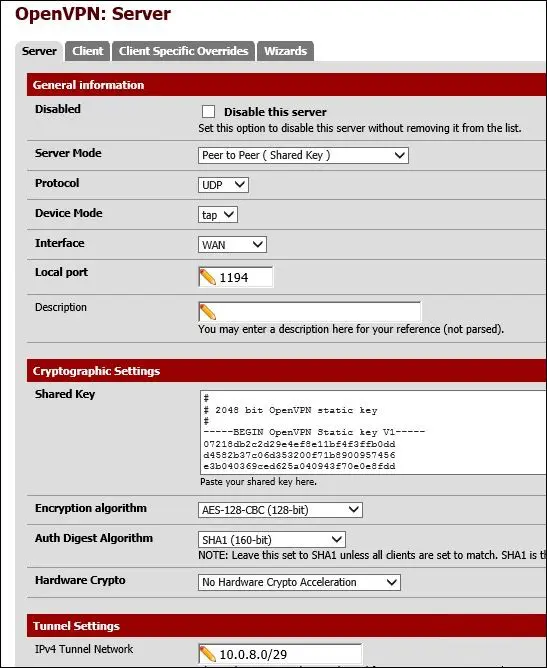

Le VPN OpenVPN sera actif sur l’interface WAN. Le cryptage sera une clé partagée.

- Server Mode P2P

- Protocole UDP

- Mode TAP

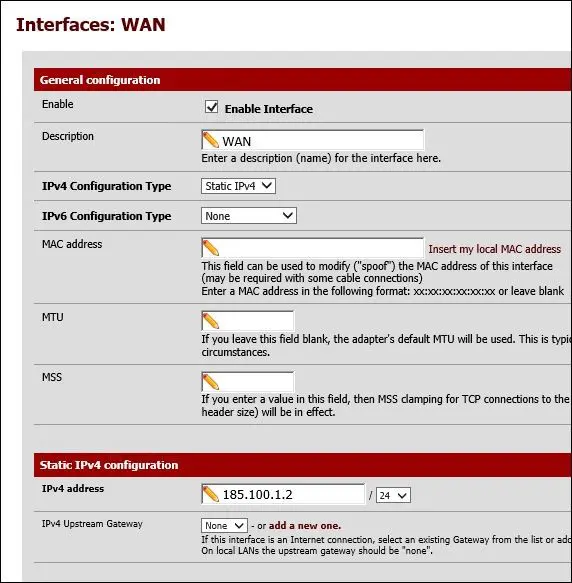

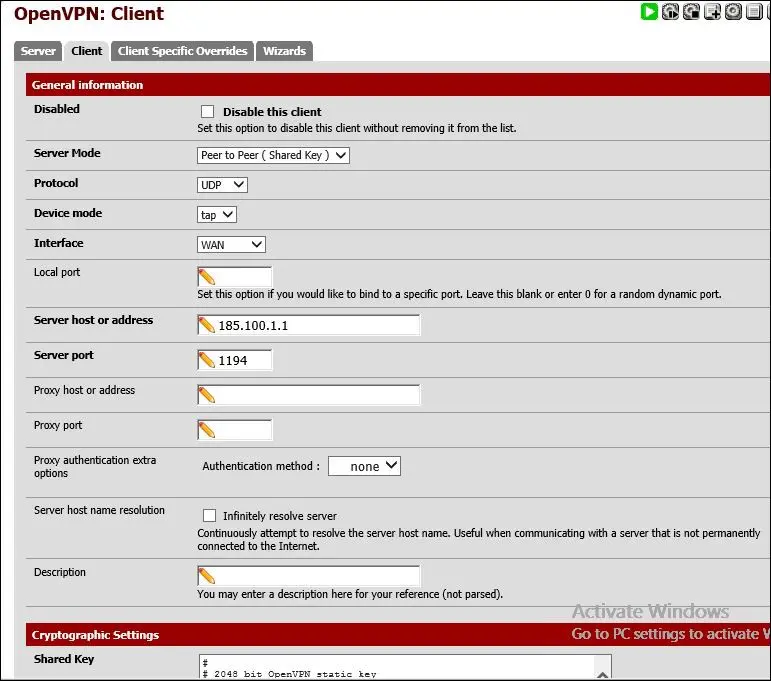

Configuration du FW2:

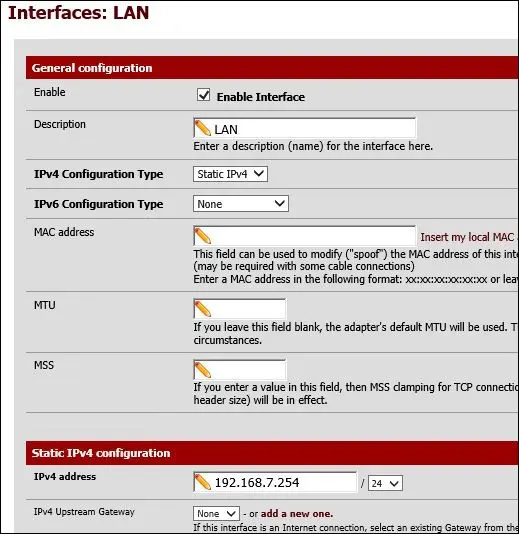

Le FW2 aura 2 interface réseau:

Interface LAN 192.168.7.254

Interface WAN 185.100.1.2

Le VPN client sera configuré pour se connecter au serveur à l’aide de la clé partagée (récupérée sur le serveur)

- Server Mode P2P

- Protocole UDP

- Mode TAP

- Host : l’adresse IP WAN du serveur VPN

Une fois le VPN opérationnel il ne reste plus qu’à bridger les interfaces.

De part et d’autre il faudra réaliser l’opération suivante:

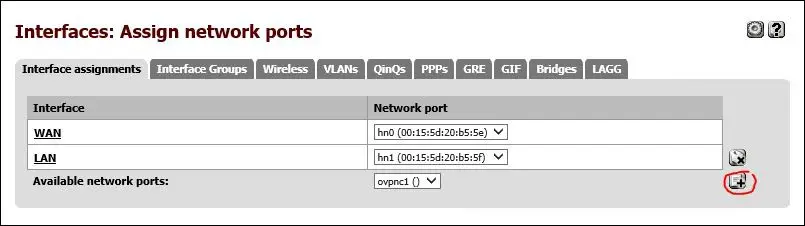

Ajouter l’interface du VPN précédemment créée en cliquant sur le « + »:

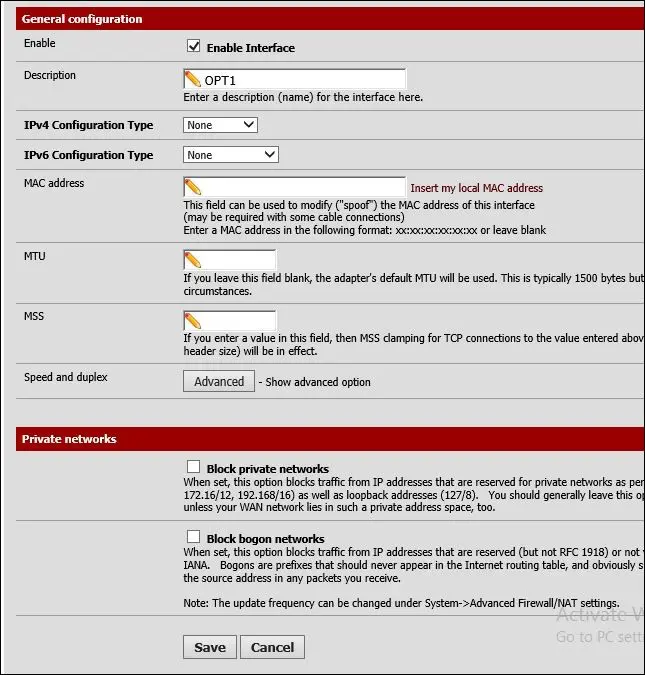

Activer cette interface:

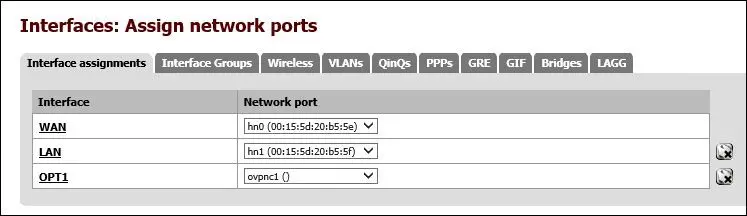

On se retrouve donc avec 3 interfaces :

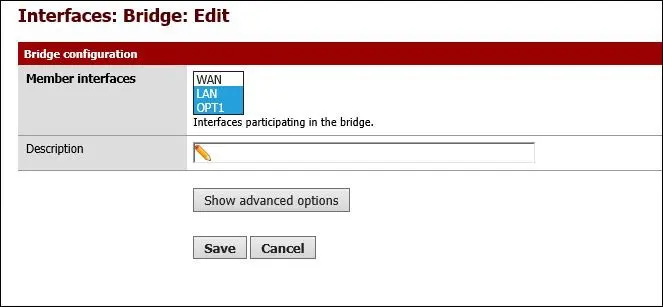

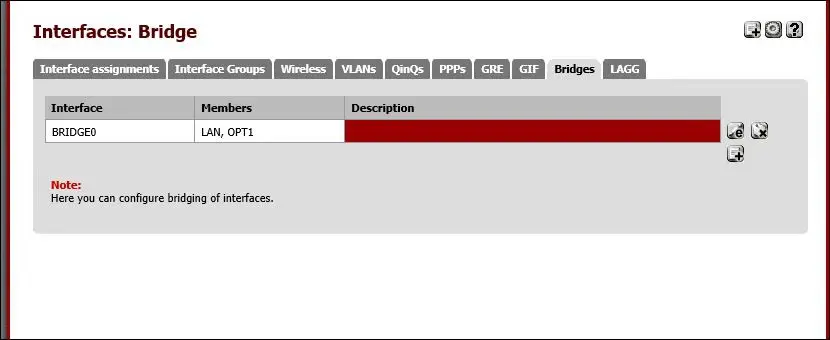

Création du bridge:

Il reste a bridger l’interface LAN et l’interface OPT1 :

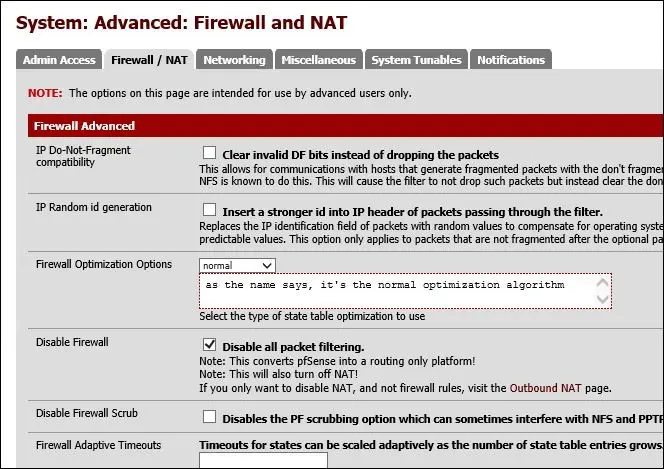

Il faut aussi désactiver ou créer quelque règles au niveau du Firewall: dans ce POC le Firewall est désactivé:

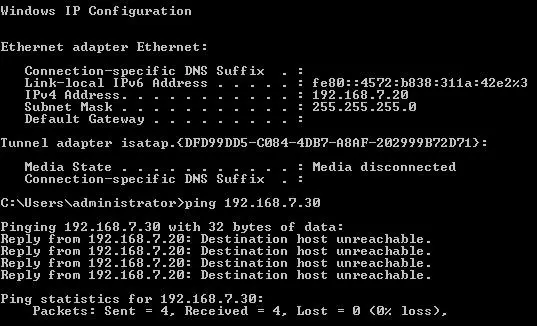

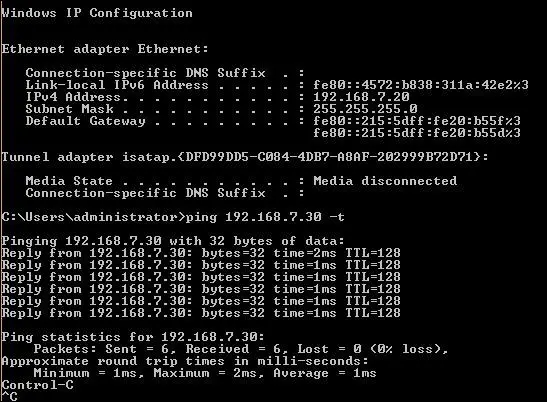

Il faut répéter ces opération sur l’autre firewall et si tout est correct alors la magie opère:

Les deux VM se pingent

Voila comment avec 2 VM et sans SCVMM réaliser un réseau étendu dur 2 DATACENTER de manière simple au travers du WAN!!!