L’ASDK (Azure Stack Developpement Kit) qu’est ce que c’est :

Le kit ASDK est un déploiement mono nœud d’Azure Stack Hub que vous pouvez télécharger et utiliser gratuitement. Tous les composants ASDK sont installés sur des machines virtuelles s’exécutant sur un ordinateur hôte unique qui doit satisfaire ou dépasser la configuration matérielle minimale requise. Le kit ASDK est destiné à fournir un environnement où vous pouvez évaluer Azure Stack Hub et développer des applications modernes en utilisant des API et des outils cohérents avec Azure dans un environnement hors production.

Tout cela est génial et peut vous donner une excellente idée de la façon dont Azure Stack peut fonctionner, mais il arrive un moment où vous voulez voir comment il s’intégrera au reste de votre domaine d’entreprise. L’une des limitations de conception de l’ASDK (Software Defined Networking), limite l’accès à l’infrastructure Azure Stack et à toutes les VM déployées uniquement à partir de l’hôte ASDK.

Donc le seul moyen de jouer c’est d’établir une session RDS sur l’hôte 🙁

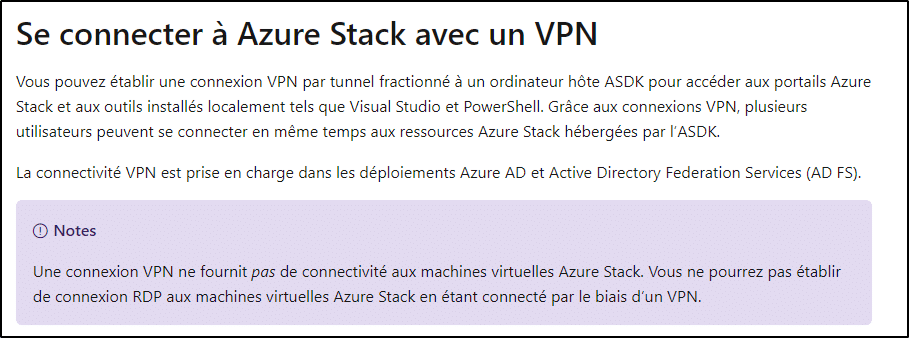

L’option VPN ne permettant que d’accéder au portail (c’est documenté) et pas aux VM:

De nombreux tutos existent sur le NET pour accéder à l’ASDK en supprimant le NAT du routeur BGP qui, sur les dernières versions, est assuré par l’hôte. Je l’ai essayé, et ce n’est pas top car les VM n’avaient plus accès a internet ( y compris les VM d’infra…) Pas Glop…

La solution consiste donc a laisser le NAT en sortie, et de rajouter un routeur qui fait du NAT en entrée.

Pour faire ça, j’ai choisi PFsense. C’est un router, packet filter, qui me permet en plus de déployer un accès VPN (Openvpn) afin d’accéder sans restriction à la plateforme 🙂

Je vous passe l’install de l’ASDK qui prend une bonne journée et je ne vais pas tout détailler l’installation du routeur, mais seulement les grandes lignes…

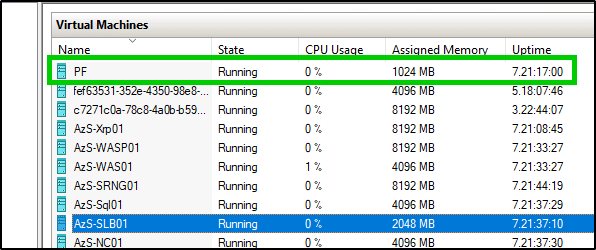

Après donc avoir installé l’ASDK en mode ADFS, il faut déployer a la main une VM PFSense sur l’hôte:

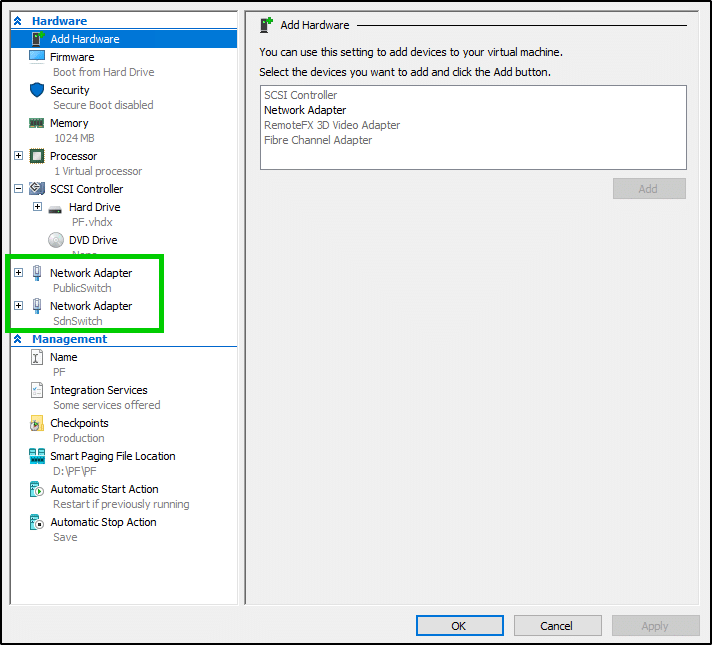

Il faudra ensuite la connecter sur le réseau Public (votre réseau local) et le réseau SDN:

A ce niveau, PFSense ne peut pas accéder au réseau SDN du fait de son mode d’isolation. Il va doc falloir modifier la configuration de la carte de PFSense connectée à ce réseau.

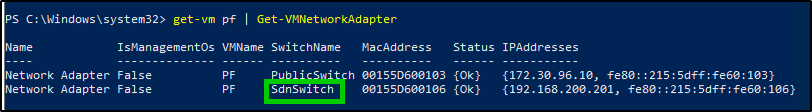

On récupère les 2 interfaces de la VM PFSense afin de repérer celle qui est sur le vswitch SdnSwitch:

On filtre sur le vswitch SDN:

On place tout ça dans une variable $VMNetAdapter:

![]()

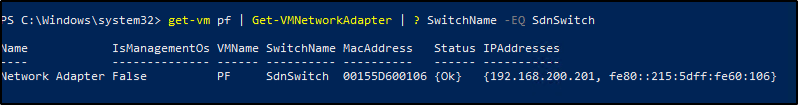

On récupère ensuite la configuration du mode d’isolation d’une VM existante, en l’occurrence l’AD, qui a accès a ce réseau:

On stocke cette config dans la variable $Isolation:

![]()

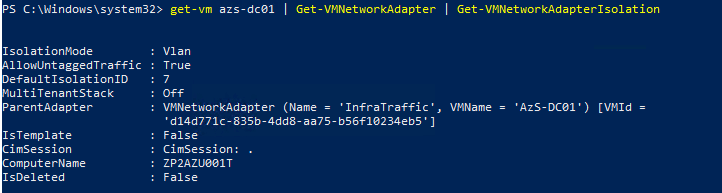

On construit les paramètres d’isolation avec les mêmes paramètres que la VM AD:

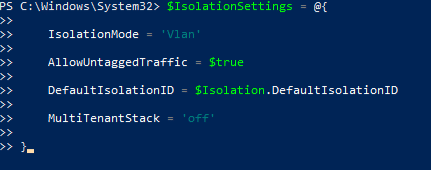

Enfin on applique les paramètres et le ProfileID a la carte de PFSense:

![]()

![]()

C’est Fini !!!

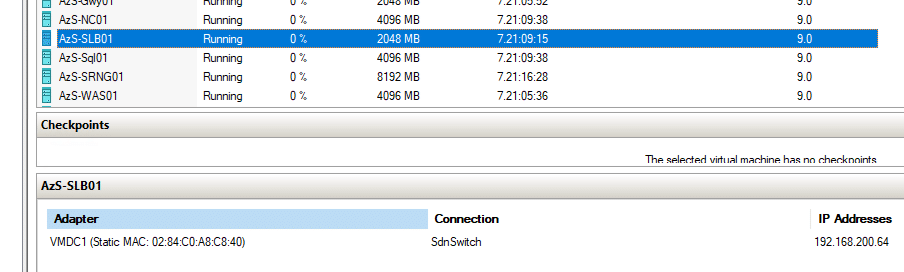

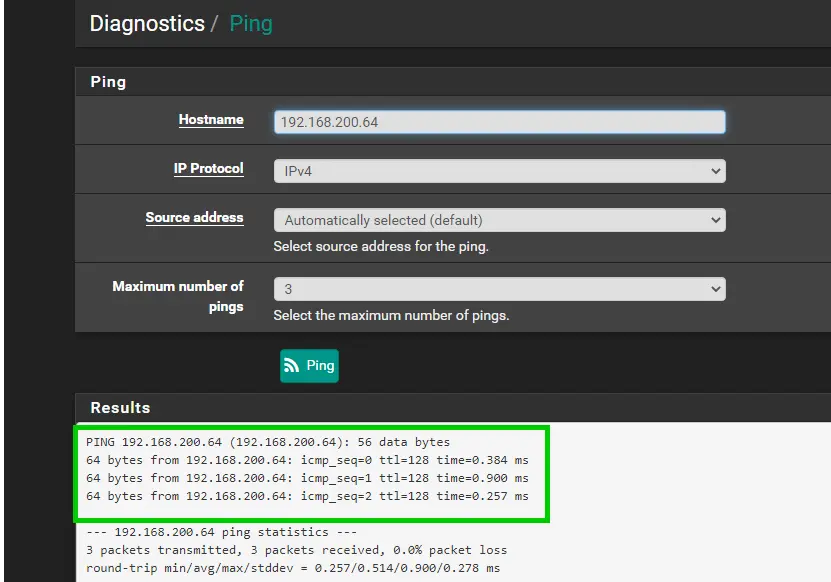

A ce stade si tout a bien fonctionné, vous devriez pouvoir pinguer le Load Balancer:

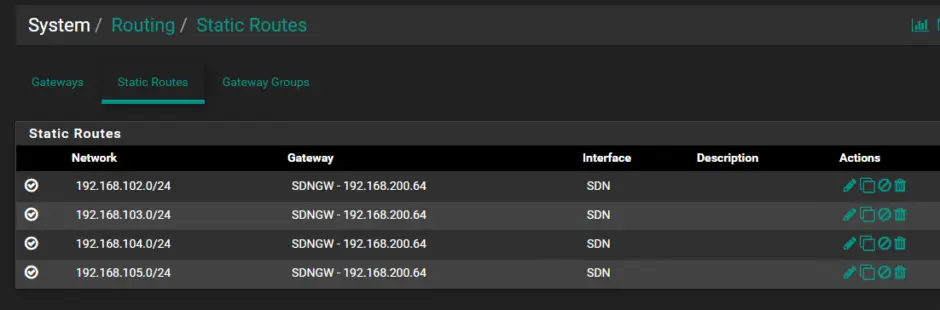

Il ne reste qu’a ajouter les routes pout les autres réseau que l’ASDK utilise:

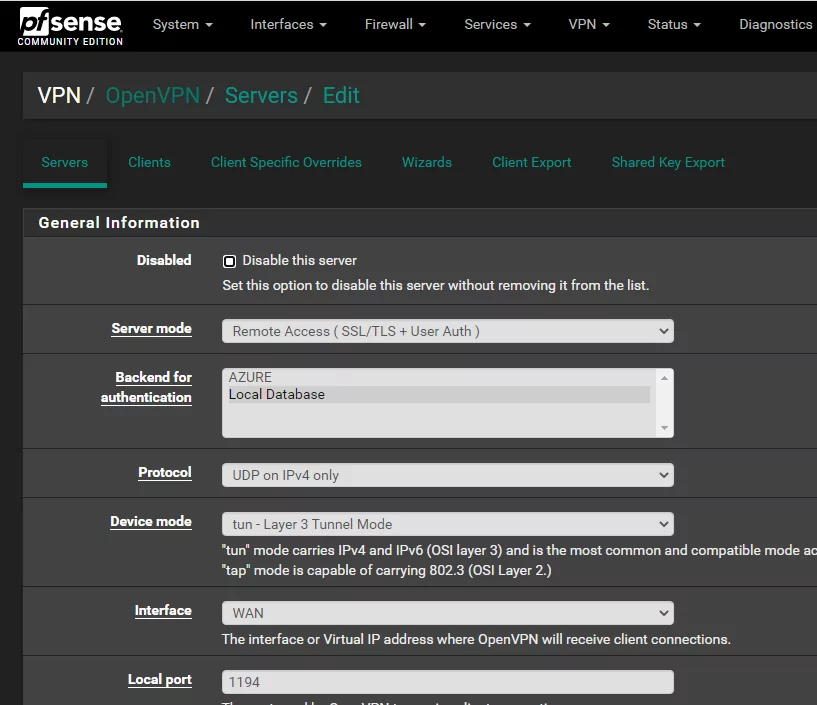

Apres, ça reste du PFSense, et l’ajout du VPN OpenVPN vont vous permettre d’accéder non seulement au portail mais au VM 🙂

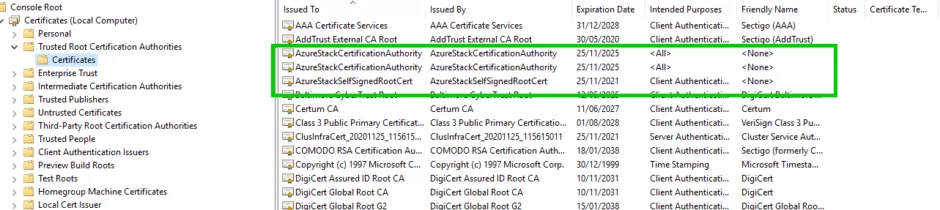

Sur votre poste client il faudra importer les certificat racine de l’infra ASDK au sein de vos Trusted Root Authorities préalablement exportés du serveur hôte ASDK (sinon ça ne marche pas bien…):

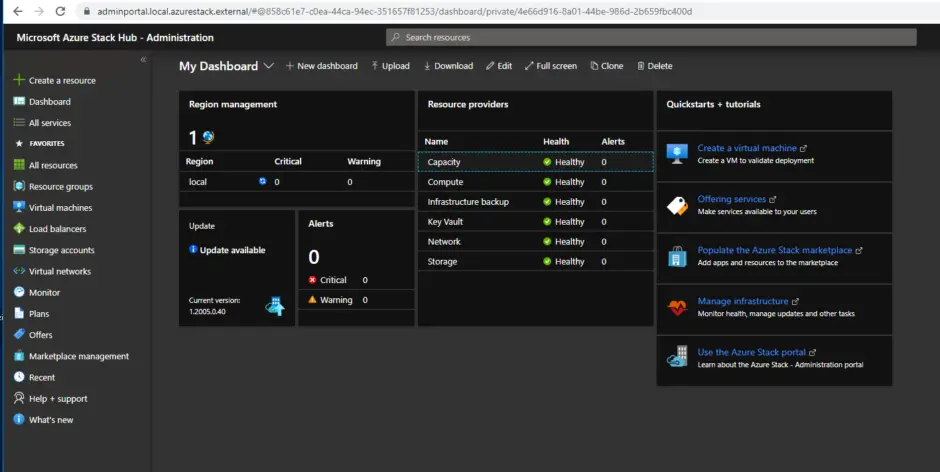

Un fois le VPN établi c’est parti !!!!!

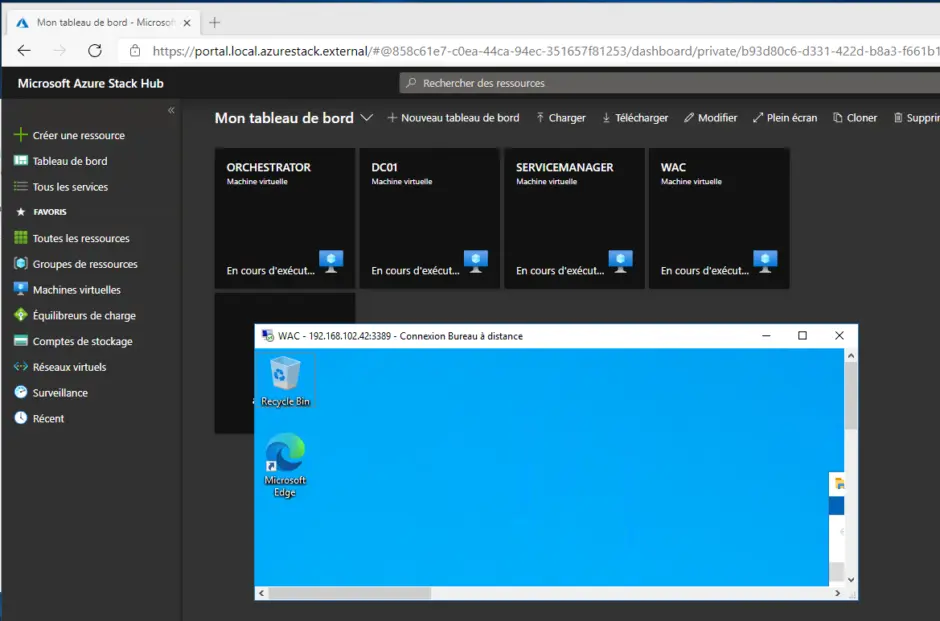

L’accès au portail via le VPN:

L’accès aux VM via le VPN: